ctf-d 풀다가 머리 지끈거려서 overthewire로 진짜 오랜만에 넘어왔다 ...^^

조건이 2개 있는데

일단 포트번호가 31000~32000번까지인 것 중에서 listenng 중인걸 찾아야 한다. 그리고 SSL 통신하고 있는걸 찾아주면 됨.

여기서 써야하는건 nmap

[네트워크] Nmap 포트스캔 옵션 정리

Definition 1. 스캐닝 방법 스캔 옵션 설명 TCP SYN 스텔스 -sS * 프로토콜(TCP) 포트를 스캔하는데 가장 빠른 방법으로 지금까지 단연 인기 있는 스캔 방법이다. 이 스캔은 연결 스캔보다 더 비밀스러

4lugin.tistory.com

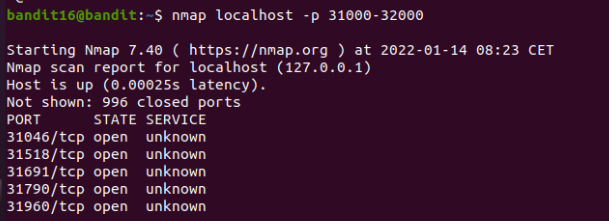

nmap을 쓰면 포트번호 31000-32000까지 범위를 사용하고 있는 포트스캔을 확인할 수 있다.

nmap localhost -p 31000-32000

localhost로 접속하고 포트번호는 31000~32000사이다.

이렇게 쳤을때 나오는게 5개. 31046 31518 31691 31790 31960

더 간편한 방법이 있는지는 모르겠지만 나는 그냥 하나 하나 입력했다.

여기서 31790 포트로 openssl s_client로 접속하면

이 맨 밑에 깜빡깜빡거리면서 입력을 기다리고 있을거다..

여기다가 bandit16 비밀번호를 입력해주면

RSA 비밀번호가 뜸!!!

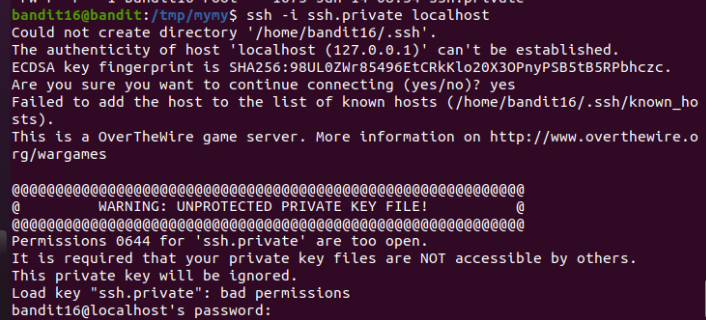

이걸 따로 파일로 저장해줘서 bandit17로 연결해주면 된다. 나는 ssh.private이라는 파일에 저장해줬다. 아 근데 바로 현재 경로에다 저장하면 권한 때문에 저장이 안되기 때문에 /tmp 경로에 mymy라는 디렉터리를 만들어서

cat > ssh.private이라고 입력한 다음에 위에 있는 RSA를 복사 붙여넣기 해준다음 CTRL+C를 눌러서 종료(?) 해주면 된다.

> 이건 새 파일을 만들어서 저장한다는 의미!

아 근데 뭔가 permission이 너무 취약해서 chmod를 바꿔줘야겠다.

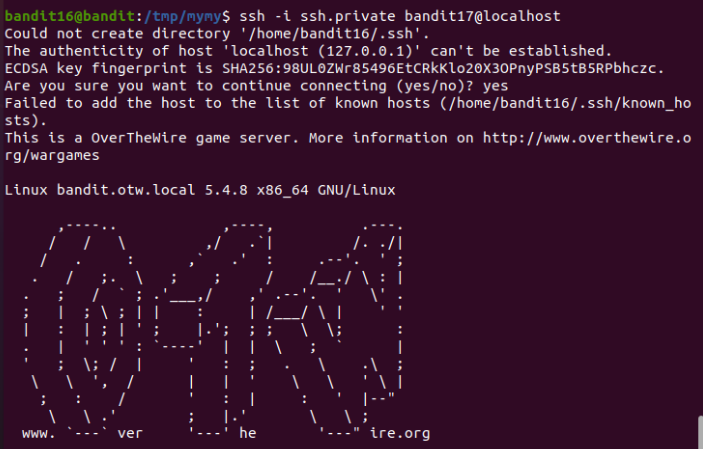

그리고 ssh -i ssh.private localhost 잘못씀 ,,^^ 이거 아니고.. bandit17@localhost라고 적어줘야된다.

성공!

'Pwnable > Bandit' 카테고리의 다른 글

| [Bandit Level 19->20, 20-> 21] setuid를 사용하자 (0) | 2022.01.31 |

|---|---|

| [Bandit Level 17->18, 18->19] diff 사용하기, ssh? (0) | 2022.01.14 |

| [Bandit Level 13 -> 14] 비밀번호 획득 없이 SSH로 다음 단계 서버로 접속하기 (0) | 2021.06.09 |

| [Bandit Level 12 - > 13] 여러번 압축된 파일 풀어주기 (0) | 2021.06.09 |

| [Bandit Level 11 -> 12] Rot13 (0) | 2021.06.09 |

댓글