Hex dump로 되어있는 파일.. 그리고 여러번 압축된 파일.

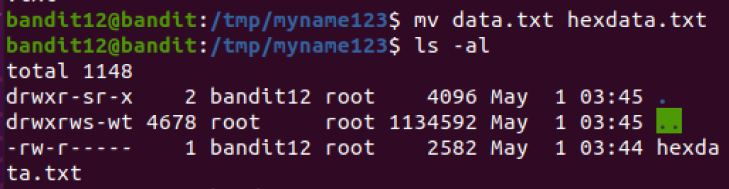

지금 우리가 위치한 곳엔 (home 디렉터린가?) 파일을 변경할 수 있는 그런 권한이 없기 때문에 tmp 디렉터리 밑에 myname123 같은 폴더를 만들어서 여기에 datafile을 copy하고 사용하면 된다.

/tmp/myname123 이라는 파일에 복사해주고, hexdata.txt라는 이름으로 지정해주었다.

hex dump는 컴퓨터 데이터를 16진법으로 표현한 것.

xxd 명령어가 어떤 바이너리 파일을 hex로 표현하는 것인데, -r은 그 반대를 보여준다.

file 명령어로 이 파일의 형식?을 알아봤다. 아스키 코드로 되어있다.

-r로 hex를 바이너리로 변환해주었다.

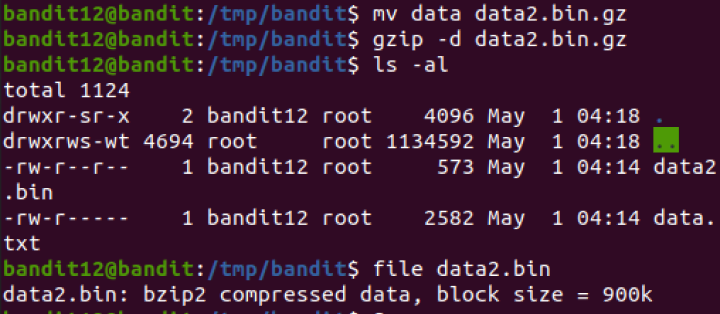

다시 파일을 읽어보니 gzip으로 묶여있다고 한다.

처음 여러 파일을 하나로 묶은게 tar이라고 하고, 이걸 다시 gzip해서 압축한게 tar.gz

gzip : 압축

gunzip : gzip으로 압축된 파일을 다시 해제함

아니면 gzip -d [압축 파일명].gz 이렇게 사용해도 가능.

그런데 여기서 좀 헷갈리는게 was "data2.bin"이었다는게 이 파일 이름이 원래 data2.bin이었기 때문에 이름도 꼭 data2.bin으로만 변경을 해야하는건지 모르겠다. 실제로 data2.bin이라는 이름과 형식이 아니면 압축해제가 안되기도 하고

bzip2는 확장자가 bz

tar -xzvf [압축 해제할 압축 아카이브 이름] (확장자 tar.gz)

tar -xf data5.tar

계속 이런식으로 압축 해제하고 하면된다.

어렵진 않지만 매우 풀기 귀찮았던 문제. 압축 해제하는 법에 대해서는 완벽히 익혔다.

'Pwnable > Bandit' 카테고리의 다른 글

| [Bandit Level 16->17] 문제 풀이 (0) | 2022.01.14 |

|---|---|

| [Bandit Level 13 -> 14] 비밀번호 획득 없이 SSH로 다음 단계 서버로 접속하기 (0) | 2021.06.09 |

| [Bandit Level 11 -> 12] Rot13 (0) | 2021.06.09 |

| [Bandit Level 10 -> 11] base64 디코딩하기 (0) | 2021.06.09 |

| [Bandit Level 9 -> 10] 특정 반복되는 문자 '=' 옆에 있는 비밀번호 찾아내기 (0) | 2021.06.09 |

댓글