git 문제는 다 풀었고, 이제 또 다른 탈출을 위해 문제를 풀어보라고 하는군..

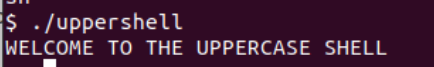

맨 밑에 WELCOME TO THE UPPERCASE SHELL 이라는 말이 있다.

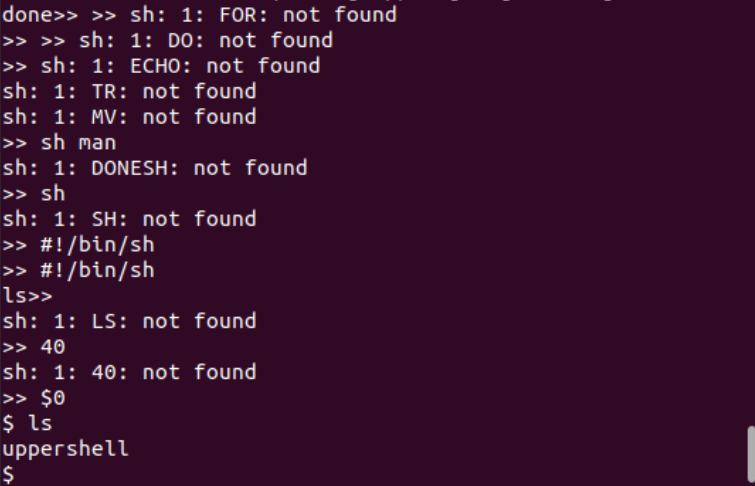

ls라고 쳤더니 알아서 대문자로 변환이 되어버리는,,

bash shell에 굉장히.. 약한 나인지라 이것저것 만져보다가

배시쉘을 검색해서 내용을 쭉 훑었고, $0을 입력했더니 갑자기 앞부분이 >>에서 $로 바꼈다. 근데 $0의 의미는 쉘 스크립트의 이름이라고 적혀있는데..

그리고 echo $0이라고 하면 쉘 명이 출력된다.

(나중에 문제 다 풀고 더 검색해봤는데 $0라고 하면 bash 쉘로 전환할 수 있다고 함.. 아마도)

ls -al 하니까 uppershell이 자세하게 보이고, sticky bit을 사용하고 있다는걸 알 수 있다.

읽었을 땐 이렇게 뜸

다시 uppershell 실행하면 >>로 돌아간다.

흠..

엥 근데

whoami를 하니까 내가 내가 bandit32가 아니가 33이란다!

그렇다면..

cd /etc/bandit_pass를 해서 bandit33의 비밀번호를 알 수 있지 않을까?

호!!

cat bandit33을 했더니 비밀번호가 읽혔다.

근데 저 쉘을 통해서는 bandit33 접속이 안되길래 그냥 다른 터미널에서 진입했다.

그리고

다 풀었다!!!!

와 정말.. 그렇게 난이도가 어려운 문제는 아니었지만 솔직히 풀기 너무 싫어서 다른 분들 풀이하신거 보고 푼 적도 있으니 100% 내 실력으로 다 풀었다!!!라고 보긴 어렵다. 하지만 나름 첫 CTF 문제를 모두 풀었고, 나에겐 굉장히 의미 있는 일이 아닐까 싶다. ctf-d 사이트의 multimedia 문제 풀다가 너무 힘들어서 25레벨까지 풀고 중단했던 bandit 문제를 다시 도전했는데 최대한 풀이 안보고 풀어서 굉장히 뿌듯하다 ㅎㅎ

남들보다 조금 늦은 감이 있지만 포기하지말고 그냥 꾸준히 달려보자. 다음 글은 다시 multimedia로!

'Pwnable > Bandit' 카테고리의 다른 글

| [Bandit Level 31->32] git 활용하기 (5) (0) | 2022.02.16 |

|---|---|

| [Bandit Level 30->31] git 활용하기 (4) (0) | 2022.02.15 |

| [Bandit Level 29->30] git 활용하기 (3) (0) | 2022.02.14 |

| [Bandit Level 28->29] git 활용하기 (2) (0) | 2022.02.08 |

| [Bandit Level 27->28] git 활용하기 (0) | 2022.02.07 |

댓글